Wi-Fi Protected Setup (WPS) is onveilig Hier is waarom u dit zou moeten uitschakelen

WPA2 met een sterk wachtwoord is beveiligd zolang u WPS uitschakelt. U vindt dit advies in handleidingen voor het beveiligen van uw wifi op internet. Wi-Fi Protected Setup was een leuk idee, maar het gebruik ervan is een vergissing.

Uw router ondersteunt waarschijnlijk WPS en is waarschijnlijk standaard ingeschakeld. Net als UPnP is dit een onveilige functie die uw draadloze netwerk kwetsbaarder maakt voor aanvallen.

Wat is Wi-Fi Protected Setup?

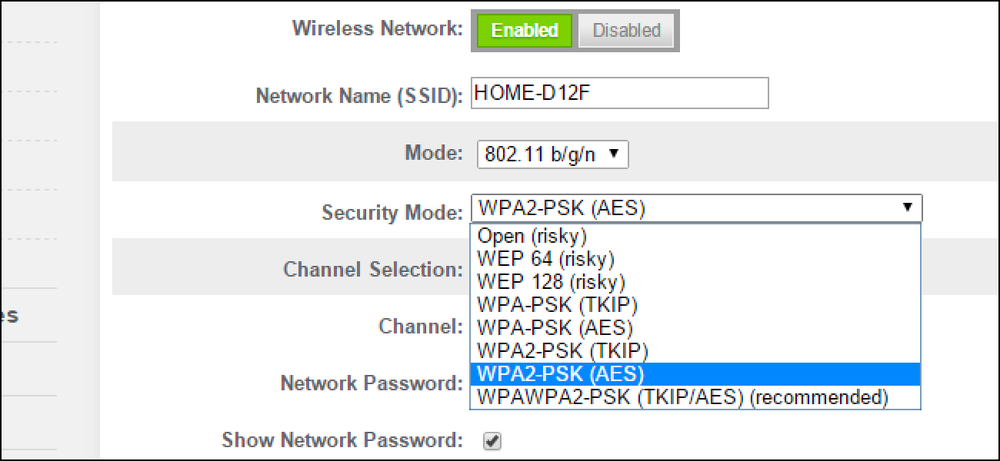

De meeste thuisgebruikers zouden WPA2-Personal moeten gebruiken, ook bekend als WPA2-PSK. De "PSK" staat voor "pre-shared key." U stelt een draadloze wachtwoordzin op uw router in en geeft vervolgens diezelfde wachtwoordzin op elk apparaat dat u op uw wifi-netwerk aansluit. Dit geeft u in feite een wachtwoord dat uw Wi-Fi-netwerk beschermt tegen ongeoorloofde toegang. De router leidt een coderingssleutel af uit uw wachtwoordzin, die wordt gebruikt om uw draadloze netwerkverkeer te versleutelen om ervoor te zorgen dat mensen zonder de sleutel het niet kunnen afluisteren.

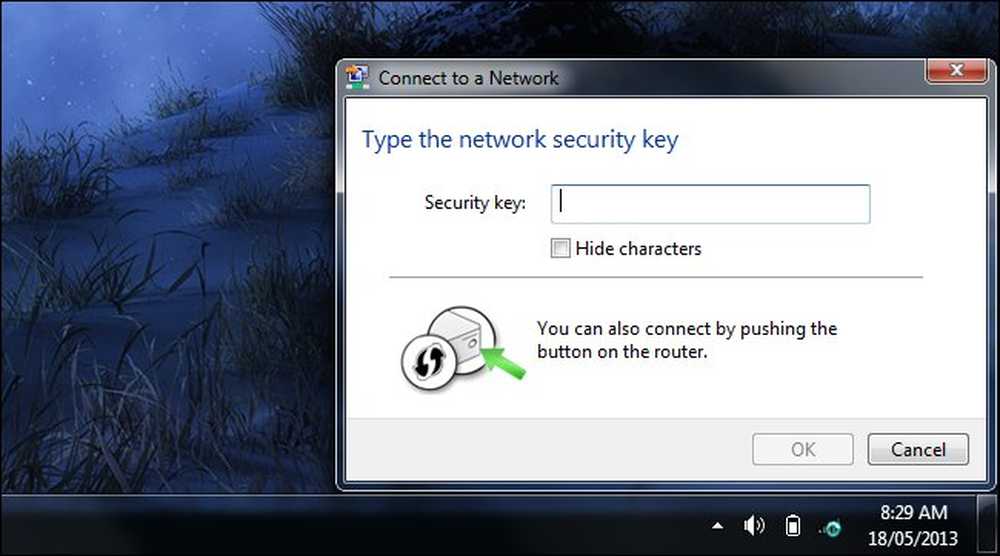

Dit kan een beetje lastig zijn, omdat je je wachtwoordzin moet invoeren voor elk nieuw apparaat dat je aansluit. Wi-Fi Protected Setup (WPS) is gemaakt om dit probleem op te lossen. Wanneer u verbinding maakt met een router waarop WPS is ingeschakeld, ziet u een bericht waarin staat dat u een gemakkelijkere manier kunt gebruiken om verbinding te maken in plaats van uw wifi-wachtwoordzin op te geven.

Waarom Wi-Fi Protected Setup onveilig is

Er zijn verschillende manieren om Wi-Fi Protected Setup te implementeren:

PIN: De router heeft een achtcijferige pincode die u op uw apparaten moet invoeren om verbinding te maken. In plaats van de volledige achtcijferige pincode tegelijkertijd te controleren, controleert de router de eerste vier cijfers afzonderlijk van de laatste vier cijfers. Dit maakt WPS-pincodes heel gemakkelijk om 'brute force' te zijn door verschillende combinaties te raden. Er zijn slechts 11.000 mogelijke viercijferige codes, en zodra de brute force-software de eerste vier cijfers goed krijgt, kan de aanvaller doorgaan naar de rest van de cijfers. Veel consumentenrouters geven geen time-out nadat een verkeerde WPS-pincode is opgegeven, waardoor aanvallers steeds opnieuw kunnen raden. Een WPS-pincode kan binnen ongeveer een dag bruut worden geforceerd. [Bron] Iedereen kan de software genaamd "Reaver" gebruiken om een WPS-pincode te kraken.

Push-Button-Connect: In plaats van een pincode of wachtwoordzin in te voeren, kunt u eenvoudigweg op een fysieke knop op de router drukken nadat u verbinding probeert te maken. (De knop kan ook een softwareknop zijn op een instellingsscherm.) Dit is veiliger, omdat apparaten maar een paar minuten verbinding kunnen maken met deze methode nadat op de knop is gedrukt of nadat een enkel apparaat verbinding heeft gemaakt. Het is niet actief en beschikbaar om de hele tijd te exploiteren, zoals een WPS-pincode is. Push-button-connect lijkt grotendeels veilig, met als enige kwetsbaarheid dat iedereen met fysieke toegang tot de router op de knop kan drukken en verbinding kan maken, zelfs als ze de wifi-wachtwoordzin niet kenden.

Pincode is verplicht

Hoewel push-button-connect aantoonbaar veilig is, is de PIN-verificatiemethode de verplichte basislijnmethode die alle gecertificeerde WPS-apparaten moeten ondersteunen. Dat klopt - volgens de WPS-specificatie moeten apparaten de meest onveilige verificatiemethode implementeren.

Routerfabrikanten kunnen dit beveiligingsprobleem niet oplossen, omdat de WPS-specificatie vraagt om de onveilige methode om pincodes te controleren. Elk apparaat dat Wi-Fi Protected Setup implementeert in overeenstemming met de specificatie, is kwetsbaar. De specificatie zelf is niet goed.

Kun je WPS uitschakelen?

Er zijn verschillende soorten routers.

- Sommige routers staan u niet toe om WPS uit te schakelen, maar bieden hiervoor geen optie in hun configuratie-interfaces.

- Sommige routers bieden een optie om WPS uit te schakelen, maar deze optie doet niets en WPS is nog steeds ingeschakeld zonder uw medeweten. In 2012 werd deze fout gevonden op "elk Linksys en Cisco Valet draadloos toegangspunt ... getest." [Bron]

- Sommige routers stellen u in staat WPS uit te schakelen of in te schakelen, en bieden geen keuze voor verificatiemethoden.

- Sommige routers bieden u de mogelijkheid om PIN-gebaseerde WPS-verificatie uit te schakelen terwijl u nog steeds gebruikmaakt van drukknopverificatie.

- Sommige routers ondersteunen helemaal geen WPS. Dit zijn waarschijnlijk de veiligste.

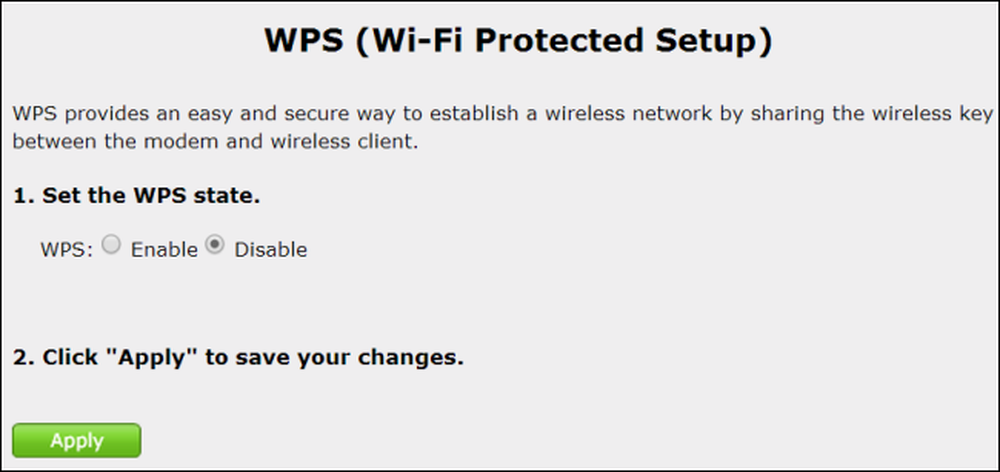

Hoe WPS uit te schakelen

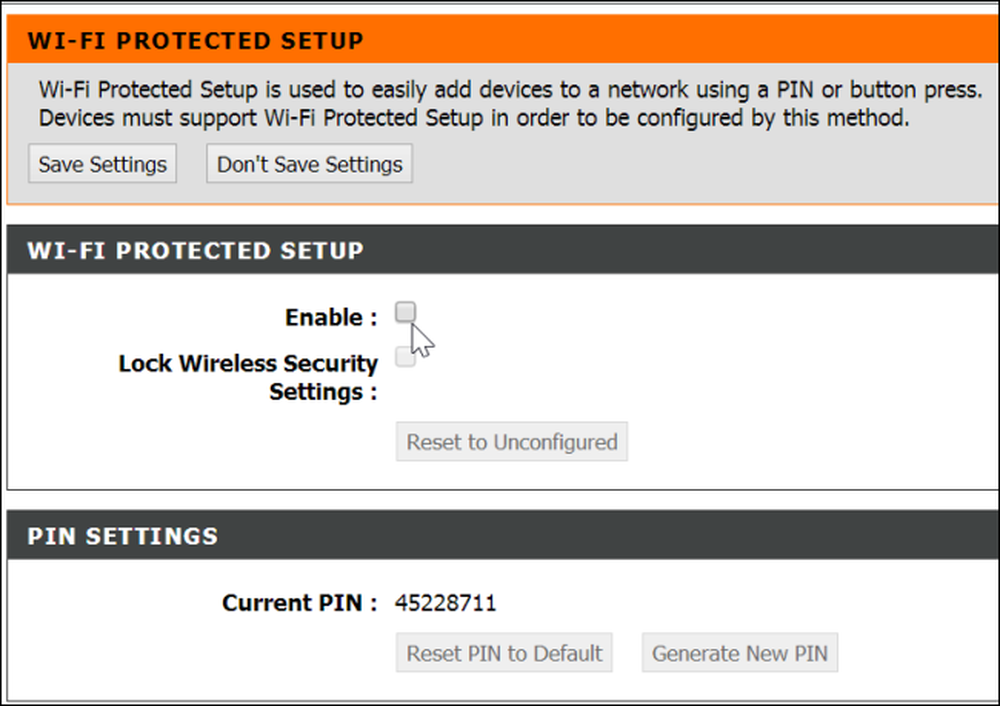

Als u op uw router WPS kunt uitschakelen, vindt u deze optie waarschijnlijk onder Wi-Fi Protected Setup of WPS in de webgebaseerde configuratie-interface.

U moet de op PIN gebaseerde authenticatieoptie op zijn minst uitschakelen. Op veel apparaten kunt u alleen kiezen of u WPS wilt in- of uitschakelen. Kies ervoor WPS uit te schakelen als dat de enige keuze is die u kunt maken.

We zouden een beetje bezorgd zijn over het feit dat WPS is ingeschakeld, zelfs als de PIN-optie lijkt te zijn uitgeschakeld. Gezien het vreselijke record van routerfabrikanten als het gaat om WPS en andere onveilige functies zoals UPnP, is het niet mogelijk dat sommige WPS-implementaties PIN-gebaseerde authenticatie nog steeds beschikbaar zouden maken, zelfs als het leek te zijn uitgeschakeld?

Natuurlijk zou je in theorie veilig kunnen zijn met WPS ingeschakeld zolang PIN-gebaseerde authenticatie was uitgeschakeld, maar waarom het risico nemen? Het enige wat WPS echt doet, is dat u gemakkelijker verbinding kunt maken met Wi-Fi. Als u een wachtwoordzin maakt die u gemakkelijk kunt onthouden, moet u net zo snel verbinding kunnen maken. En dit is de eerste keer dat het probleem zich voordoet - als u eenmaal een apparaat hebt aangesloten, hoeft u het niet nog een keer te doen. WPS is erg riskant voor een functie die zo'n klein voordeel biedt.

Image Credit: Jeff Keyzer op Flickr